ニュース

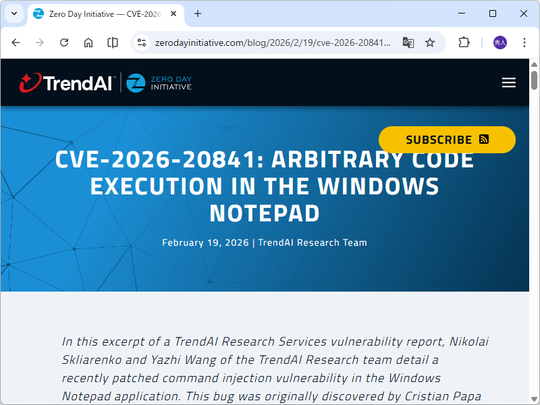

「メモ帳」の任意コード実行の脆弱性はAIではなくMarkdown機能に起因 ~ZDIが解説

対策版への更新を

2026年2月20日 11:02

2026年2月のセキュリティアップデートで修正された「メモ帳」アプリの脆弱性「CVE‑2026‑20841」は、最近導入されたMarkdown記法のサポートに原因があったようだ。 Trend Microのセキュリティチーム「Zero Day Initiative」(ZDI)が米国時間2月19日、公式ブログでその詳細を解説している。

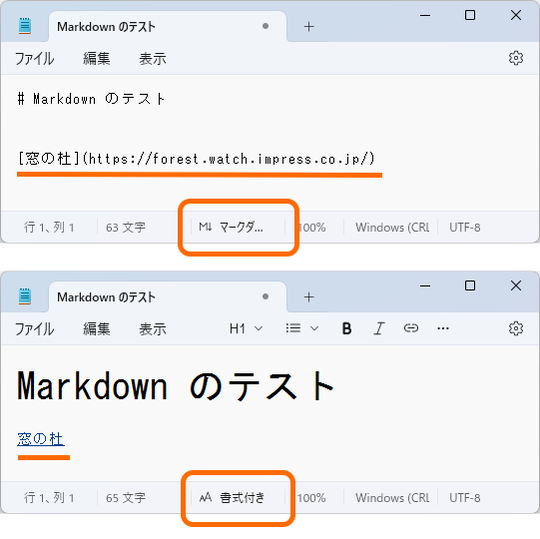

「メモ帳」アプリはMarkdown記法のテキストファイルをサポートしており、以下のスタイルで手軽にHTMLリンクを記述できる。HTMLプレビューをしてこのリンク(URI)をクリックすれば、リンク先へジャンプすることが可能だ。

[窓の杜](https://forest.watch.impress.co.jp/)

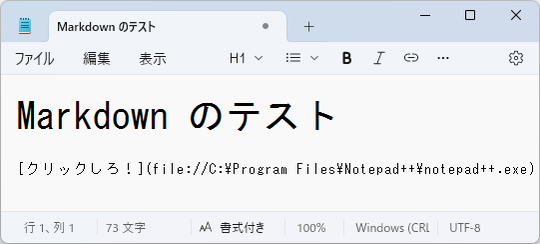

しかし、このリンクをフィルタリングする処理が不十分で、悪意あるURIが仕込まれたリンクをクリックした場合も、そのまま実行――つまり、ShellExecuteExW() APIに渡して――しまう欠陥があった。そのため、URIがファイルを指す「file://」であればそれが実行されてしまう。「ms-appinstaller://」であれば、アプリがインストールされてしまう可能性もある。

「CVE‑2026‑20841」は任意コード実行(RCE)の脆弱性に分類されており、深刻度の評価は「CVSS 3」のベーススコアで「7.8」(High)。対策版では、危険なURIを含むリンク記法をHTMLプレビューする際、エスケープ処理されてリンクにならない(クリックしただけでは実行されない)ようになっており、安心していいだろう。

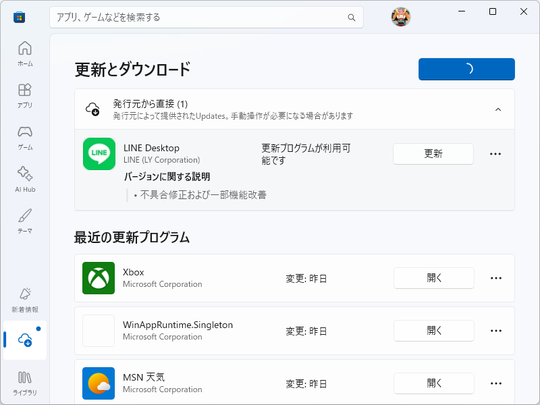

「メモ帳」アプリは、「Microsoft Store」アプリなどでアップデートできる。通常は自動更新されるため、ユーザー側での操作は不要だ。

![【Amazon.co.jp限定】1冊ですべて身につくHTML & CSSとWebデザイン入門講座[第2版] (特典:「Webデザイナーのポートフォリオの作り方入門講座」データ配信) 製品画像:2位](https://m.media-amazon.com/images/I/51skMJ-OVcL._SL160_.jpg)