ニュース

Windows版「Vim」に脆弱性 ~基本的なコマンドで悪意あるコードを実行される恐れ

修正版がリリース、アップデートを

2025年12月4日 14:27

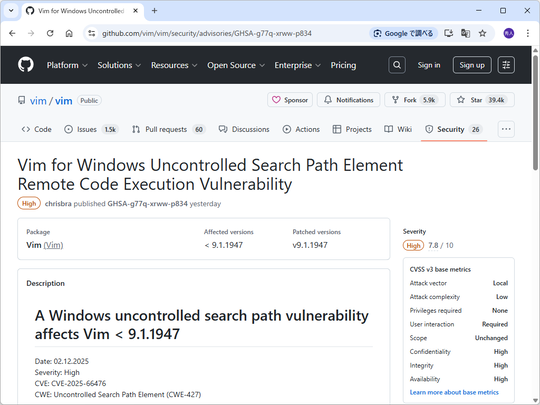

Windows版「Vim」v9.1.1946およびそれ以前のバージョンで、ファイル検索パスの制御不備(CWE-427)の脆弱性「CVE-2025-66476」が発見された。最悪の場合、「Vim」を実行している権限で悪意あるコードが実行される可能性がある。

Windows環境のシェルとして「cmd.exe」を利用している場合、古いバージョンの「Vim」は外部コマンドのパスを解決するため、現在の作業ディレクトリを優先して検索してしまう欠陥がある。そのため、作業ディレクトリに偽のバイナリを配置しておけば、正規のシステムバイナリの代わりに実行できてしまう。

たとえば偽の「findstr.exe」を現在の作業ディレクトリに配置できる状態では、「Vim」の『:grep』コマンドで偽の「findstr.exe」が実行されるおそれがある。同様に『:cd』、『:lcd』、『:tcd』などのディレクトリ移動、『:!』による外部コマンドの実行、『!』を使用したフィルターコマンド、『:make』などのビルドツール、外部ユーティリティを呼び出す「Vim」スクリプト関数などでも、システムバイナリではなく偽のバイナリを実行させることができる可能性がある。

報告者であるトレンドマイクロの「Zero Day Initiative」は、脆弱性の深刻度を「CVSS v3」の基本値で「7.8」(High)と評価している。日本時間12月3日にリリースされたv9.1.1947以降への更新が必要だ。

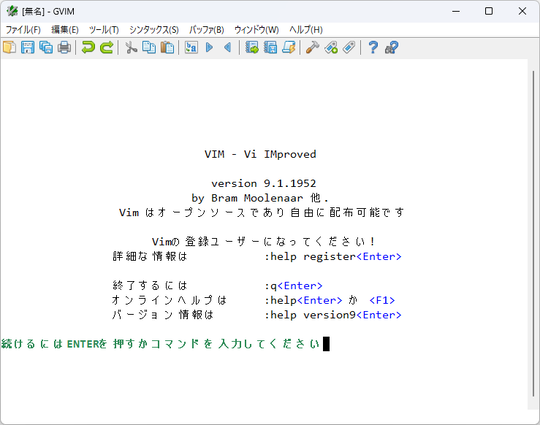

なお、執筆時現在の最新版はv9.1.1952となっている。

ソフトウェア情報

- 「Vim」

- 【著作権者】

- Bram Moolenaar 氏

- 【対応OS】

- Windows/Mac/Linuxなど(編集部にてWindows 11で動作確認)

- 【ソフト種別】

- フリーソフト(寄付歓迎)

- 【バージョン】

- 9.1.1952(25/12/04)

![【Amazon.co.jp限定】1冊ですべて身につくHTML & CSSとWebデザイン入門講座[第2版] (特典:「Webデザイナーのポートフォリオの作り方入門講座」データ配信) 製品画像:2位](https://m.media-amazon.com/images/I/51skMJ-OVcL._SL160_.jpg)