ニュース

ほとんどのパスワード管理アプリから機密情報を盗み出せる ~拡張機能を狙う攻撃手法が明らかに

未対策のパスワードマネージャーも多数

2025年8月22日 11:08

パスワード管理ソフトの多くは、Webブラウザー拡張機能でパスワードやクレジットカード情報などを自動入力(オートフィル)する機能を備えているが、それを乗っ取って機密データを盗み取る手法があるという。この手法は「DOM-based Extension Clickjacking」と呼ばれており、チェコのセキュリティ研究者Marek Tóth氏が自身のブログでその詳細を報告している。

氏によると、悪意のある攻撃者が偽のUIを用意してユーザーにクリックさせようとする「クリックジャッキング」(Clickjacking)と呼ばれる手法はブラウザー拡張機能にも有効で、おもに以下の2つの方法がある。

- IFRAMEベース:透明な「iframe」要素を正規のUIの上に重ね、ユーザー操作を傍受する。数年前から悪用があり、すでに対策があるが、一部の拡張機能は依然としてこの手法に対して脆弱なものもある。「Manifest V3」で緩和されるほか、「X-Frame-Options: DENY」ヘッダーなどの追加保護を行うのが効果的

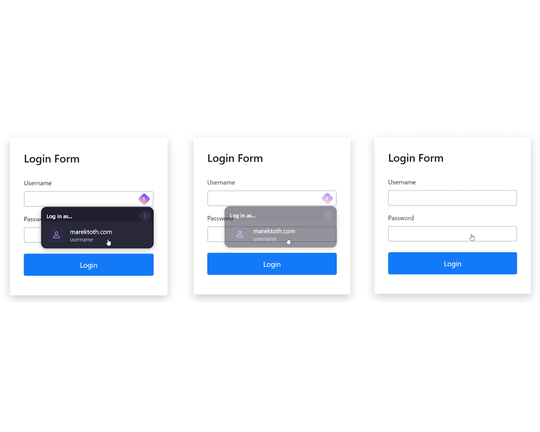

- DOMベース:透明なログインフォームとクリックを誘発するUI(Cookieの受け入れや権限の許可、クーポンの取得など)を用意して、ユーザークリックをトリガーにブラウザー拡張機能から機密情報を自動入力させる。ブラウザー拡張機能がDOMに挿入するUI要素もJavaScriptで透明化できるため、ユーザーは機密情報が盗み取られたことに気づかない。比較的最近の手法で、さまざまな派生がある

今回問題となっているのは、後者の「DOMベース」を拡張機能のクリックジャッキングに悪用する手法だ。これはどのタイプの拡張機能に対しても有効だが、とくにパスワード管理アプリと連携するタイプは機密データ――パスキーまでも――を抜き取られてしまうため、Webアプリケーションを標的とした一般のクリックジャッキングよりも影響は深刻となる。しかも、氏の調査によると、ほぼすべてのパスワード管理拡張機能で攻撃を成功させることができたという。

また、パスワード管理拡張機能の多くはサブドメインでもオートフィルが有効となっている。そのため、信頼できるWebサイトでもクロスサイトスクリプティング(XSS)やサブドメインの乗っ取り、Webキャッシュポイズニングなどで情報を抜き取られてしまう可能性がある。

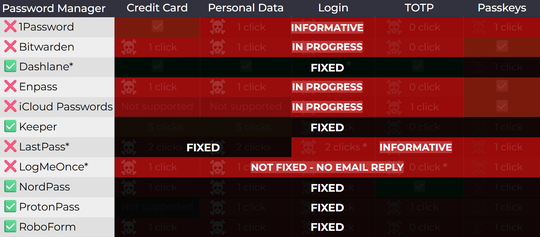

これらの脆弱性は2025年4月に報告済みで、内容の公表は2025年8月まで猶予された。しかし、「Bitwarden」や「1Password」、「iCloud Passwords」、「Enpass」、「LastPass」、「LogMeOnce」など、一部のベンダーはまだ脆弱性への対策が完了していないという(「Bitwarden」に関しては修正が完了し、アドオンストアへの掲載を申請中とのこと)。

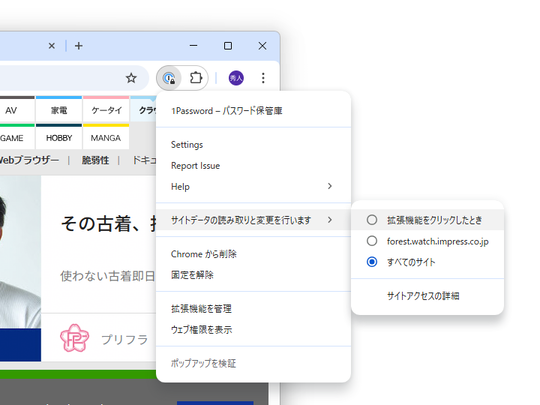

当面の対策としては、オートフィルを無効にしてパスワードはコピー&ペーストで入力すること、自動入力資格情報に完全なURL一致のみに設定してサブドメイン乗っ取りのケースに対処することなどが挙げられている。また、「Chromium」ベースのブラウザー(ChromeやEdge)であれば、拡張機能設定でサイトアクセスを「クリック時」に設定するのも有効だ。これでオートフィルは無効となり、ユーザーがクリックしない限り情報を抜き取られることはない。これでもまだ悪意あるWebサイトへの注意は必要だが、利便性をできるだけ損なわずに対策できる。

もちろん、拡張機能の自動更新を有効にして、対策済みバージョンがリリースされたらすぐに更新できるようにしておくのも大事だ。

![【Amazon.co.jp限定】1冊ですべて身につくHTML & CSSとWebデザイン入門講座[第2版] (特典:「Webデザイナーのポートフォリオの作り方入門講座」データ配信) 製品画像:2位](https://m.media-amazon.com/images/I/51skMJ-OVcL._SL160_.jpg)